-

Postów

644 -

Dołączył

-

Ostatnia wizyta

Treść opublikowana przez gajowy

-

Dzięki za informację. Tutaj instrukcja od firmy Arcabit: https://arcabit.pl/poradnik-26-bitdefender-threat-scanner.html

-

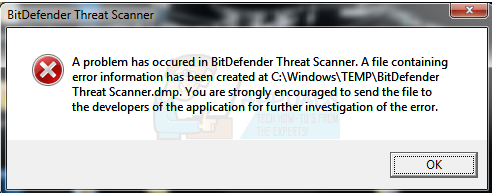

Dziś na kilku komputerach (mniej więcej w tym samym czasie) zaobserwowałem błąd jak na poniższym zrzucie ekranu. Uniemożliwia to jakąkolwiek pracę. Okno komunikatu powraca po zamknięciu, a komputer spowalnia aż do całkowitego zawieszenia. Systemy to Windows 7 i 8.1. Ciekawe, że na żadnym z nich nie było zainstalowanego BitDefendera ani Spybot – Search & Destroy 2. W związku z tym znalezione w sieci porady dotyczące tego problemu, a polegające na podmianie pliku SDAV.dll lub odinstalowaniu S&D okazały się nieprzydatne. Wspólnym mianownikiem okazał się zainstalowany na wszystkich maszynach program AV Arcabit. Po odinstalowaniu go komunikat o błędzie przestał się pojawiać. Nie pojawia się już także w folderze C:\Windows\temp plik BitDefender Threat Scanner.dmp

-

Obawiam się, że USB w radiu służy wyłącznie do podłączenia pamięci zewnętrznej np. pena, a nie do komunikacji z PC. Czytałeś to KLIK, może tam coś znajdziesz na ten temat (nie chciało mi się przebrnąć przez 50 stron)?

-

PPM na pasku zadań > Uruchom Menadżera zadań > posortuj malejąco po Pamięć i zobaczysz, co najbardziej zużywa RAM.

-

Data jest OK (widać na pierwszy zrzucie). Przeglądarki mają swoje własne magazyny certyfikatów, stąd w FF jest dobrze, a w Chrome nie. Wejdź w Ustawienia > Zaawansowane > Zarządzaj certyfikatami i zobacz, co tam masz (np. org-CA Comodo Limited). Jeśli nie, to można je dodać ręcznie (importuj), ale nie jest to eleganckie rozwiązanie.

-

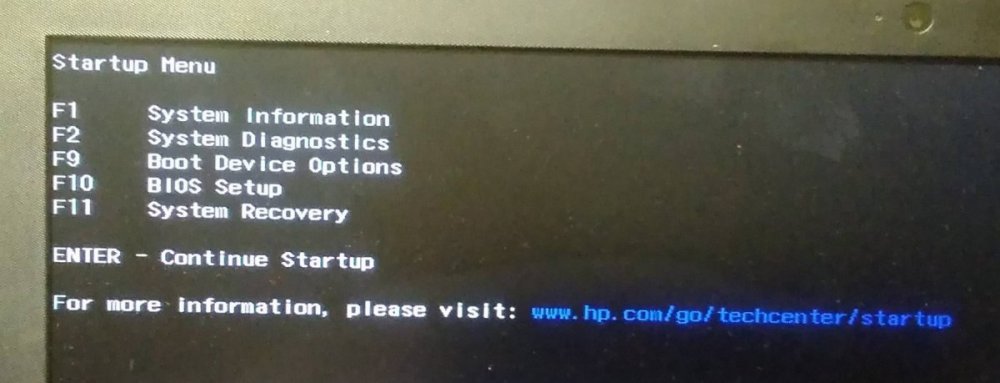

To, co pokazałeś, to nie są ustawienia BIOS, tylko diagnostyka. Prawdopodobnie po wciśnięciu F2 (przynajmniej tak jest u mnie). Miałeś wcisnąć F10.

-

To zależy od konkretnego typu sprzętu. Najlepiej zobaczyć w instrukcji. W przypadku laptopów HP można spróbować Esc podczas startu, potem F10.

-

Należy rozróżnić między gwarancją udzielaną przez producenta i rękojmią, która jest zobowiązaniem sprzedawcy. Rozumiem, że w tym konkretnym przypadku skorzystano z gwarancji producenta. W takiej sytuacji zastosowanie mają przepisy Kodeksu Cywilnego: Proponuję zwrócić się o (bezpłatną) pomoc do powiatowego rzecznika konsumentów.

-

Do wymiany bateria podtrzymująca ustawienia BIOS - typ CR2032.

-

No i sam sobie odpowiedziałeś. Skorzystałeś z darmowego upgrade'u do W10 i cyfrowy identyfikator tego sprzętu został dodany w bazie MS.

-

Wprawdzie mój angielski jest bardziej mój niż angielski ?, ale jak rozumiem poniższe to w nowszych modelach telefonów Samsunga aplikacja Memo (pliki nmm) została zastąpiona przez Samsung Notes i w związku z tum należy przekonwertować pliki do właściwego formatu. Próbowałeś użyć Kies lub Smart Switch?

-

Zobacz tutaj klik

-

Ok. Może niepotrzebnie zasugerowałem się tym: W każdym razie dość łatwo sprawdzić posiadaną licencję (Help>About WinRAR)

-

Mam nadzieję, że polecasz ZAKUP @mars44 naprawdę chcesz ryzykować używając w pracy nielegalnego oprogramowania, kiedy masz darmowy funkcjonalny zamiennik?

-

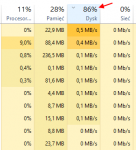

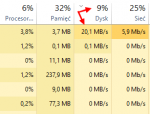

Może warto by się zastanowić, czym tak naprawdę jest raportowane przez Task Managera użycie dysku. Tak na chłopski rozum, powinno to mieć związek z ilością przerzucanych (odczytywanych/zapisywanych) na dysku danych. A teraz spójrzcie na zrzuty poniżej: Przy blisko 90% użyciu dysku dwa najbardziej zasobożerne procesy zabierają zaledwie 0,9 MB/s, reszta procesów to w ogóle jakieś drobne. Na drugim obrazku z kolei widać proces zużywający 20 MB/s, co przekłada się na niecałe 10% użycia dysku. Domyślam się, że w użyciu dysku nie chodzi wcale o transfer danych, ale o czas pracy głowic np. przy indeksowaniu dużej liczby małych plików.

-

Groszexxx jak zwykle niezawodny. Dzięki za szybką odpowiedź. Ad4 Okazało się, że to działa całkiem dobrze. Podczas tworzenia obrazu systemu pojawił się komunikat "Zostanie wykonana kopia zapasowa następujących dysków:" i wyświetlone zostały wszystkie 3 istniejące na dysku partycje. Natomiast przy przywracaniu obrazu na drugim komputerze zostałem ostrzeżony, że istniejące partycje zostaną usunięte i zastąpione układem partycji z obrazu. Czyli dokładnie tak, jak chciałem. Także zaoszczędziło mi to pracy z aktualizacja i konfiguracją kolejnych maszyn. Oczywiście po wszystkim konieczne było wpisanie prawidłowego klucza produktu i zmiana nazwy komputera, ale to już szczegół.

-

Czy płyta "dysk naprawy systemu" jest uniwersalna - to znaczy, czy stworzona na jednym komputerze może być wykorzystana do przywrócenia systemu na innym (oczywiście pod warunkiem posiadania kopii tego drugiego)? Czym jest i jak działa partycja odzyskiwania systemu? Ukryta partycja o wielkości 750 - 900 MB nie może zawierać kopii systemu, więc zakładam, ze jest czymś w rodzaju konsoli odzyskiwania systemu z Windows 2000 lub XP. Jak się nią posługuje? Czy można (a jeżeli tak, to jak) wykonać kopię systemu przy pomocy wbudowanego narzędzia na oddzielnej partycji tego samego dysku fizycznego, na którym jest zainstalowany system? Wszystkie poradniki mówią o kopii na oddzielnym dysku lub w lokalizacji sieciowej. Oczywiście, że tak jest bezpieczniej, jednak w przypadku braku drugiego dysku chyba lepiej mieć kopię na drugiej partycji niż nie mieć jej wcale. A jeśli już nie obraz systemu, to przynajmniej kopie plików użytkownika. Czy obraz systemu (WindowsImageBackup) można wykorzystać do przeniesienia kompletnego systemu na inny (identyczny sprzętowo) komputer?

-

Każde zabezpieczenie da się obejść Przyjąłem fałszywe, jak widać założenia, że chodzi ci o zabezpieczenie przed przypadkowym usunięciem lub zmianą danych, a nie celowym działaniem oraz, że użytkownicy pracują na kontach bez uprawnień administratora.

-

Zrobiłem parę testów z uprawnieniami NTFS i jak dla mnie to działa w sposób spełniający wymagania. Na swoim komputerze we właściwościach dysku w zakładce zabezpieczenia nadaję pełną kontrolę dla bieżącego użytkownika (np. admina) i odczyt dla grupy wszyscy. Pozostałe uprawnienia usuwam (użytkownicy, administratorzy, system). Po podłączeniu dysku do innego komputera z uwagi na brak na nim konta dla którego uprawnienia są ustawione na pełna kontrola, operuje się na uprawnieniach grupy Wszyscy, czyli z uprawnieniami tylko do odczytu. Po powrocie dysku podpinam go do swojego komputera i na swoim koncie użytkownika mam znów pełne prawa do plików - mogę je usunąć i wgrać nowe. Jedna uwaga - działa to na systemach Windows. Na linuksie (w moim przypadku Mint 18) na podłączonym dysku dalej mam możliwość usuwania i tworzenia nowych plików na tak zabezpieczonym dysku.

-

A to nie jest przypadkiem tak, że to polecenie działa tylko lokalnie (to znaczy wyłącznie na komputerze, na którym je wykonano)? Autorowi chodzi, jak rozumiem, o to, żeby dysk przenośny przekazać odbiorcy, który będzie go przeglądał na swoim komputerze bez możliwości zapisu. W tej sytuacji wydaje mi się, że najprostszym rozwiązaniem będzie ustawienie zabezpieczeń na poziomie systemu plików (wymaga NTFS).

-

Przejrzałem trochę zdjęć tego układu w sieci i niektóre z nich mają identyczne oznaczenia. Np. tu i tu. Inne z kolei mają inne, więc to zapewne kwestia serii lub miejsca produkcji (np. napis KOREA lub TAIWAN), a nie nr seryjny. Tak więc byłbym ostrożny z oskarżeniami.

-

Przyczyną są pozostałości po infekcji. Dwukilk na ikonie dysku zamiast wywołać domyślną akcję - "otwórz" usiłuje uruchomić zainfekowany plik usunięty przez Defendera. Rozwiązanie doraźne: kliknj prawym przyciskiem myszy na dysku i z menu kontekstowego wybierz otwórz. Pliki mogą być ukryte lub przeniesione do ukrytego folderu, więc o ile to się uda, włącz wyświetlanie plików ukrytych i systemowych. Docelowo należy sprawdzić pendrive i komputery, do których był podłączany na obecność infekcji. Załóż wątek w dziale Pomoc doraźna umieszczając wymagane logi.

-

Zwłaszcza, że po udanym twardym resecie/przywróceniu ustawień fabrycznych nie byłoby dostępu do Internetu bez wykonania konfiguracji routera, co bez wejścia na stronę konfiguracyjną jest raczej niewykonalne (tak, wiem - w niektórych przypadkach można to zrobić za pomocą telnetu lub ssh, jednak autor wątku chyba by o tym wspomniał).

-

Wygląda na jakieś zminimalizowane okno programu. Spróbowałbym ustalić, jaki proces za tym stoi np. za pomocą tej metody.

-

Jeśli masz 300 GB WAŻNYCH plików, których nie możesz utracić, to zakup zewnętrznego dysku jest jak najbardziej wskazany (wiadomo: ludzie dzielą się na tych, co robią i tych, co będą robić backupy ). I to niezależnie od tego, czy akurat teraz uda ci się odświeżyć system bez utraty plików, czy nie. Może opisz też dokładniej na jakie problemy napotkałeś przy stosowaniu linkowanego poradnika.