-

Postów

36 524 -

Dołączył

-

Ostatnia wizyta

Treść opublikowana przez picasso

-

Złośliwe oprogramowanie, dodatek - blockit ad remove

picasso odpowiedział(a) na sk8teusz temat w Dział pomocy doraźnej

Nazwy logów wskazują, że je wyciągasz z folderu C:\FRST. To jest archiwum logów, bieżące logi powstają w innej ścieżce, tam skąd uruchamiano FRST, czyli w tym przypadku: C:\Users\Przemek\Downloads. Oba programy to naciągacze, YAC na dodatek uprawia złodziejstwo: KLIK. Unikać obu tych "produktów". W systemie nadal jest aktywne adware (usługa, zadania Harmonogramu, pozycje na liście zainstalowanych). Akcje do wdrożenia: 1. Przez Panel sterowania odinstaluj adware Facebook Chat Meme Codes, ZPremiumLite oraz starą wersję Adobe Flash Player 10 ActiveX. Jeśli te dwie pozycje adware nie będą widoczne, i tak zajmie się nimi poniższy skrypt. 2. Otwórz Notatnik i wklej w nim: CloseProcesses: CreateRestorePoint: R2 ba96e052; c:\Program Files (x86)\SystemPlus\SystemPlus.dll [1740288 2015-05-16] () [] Task: {6802F308-9549-452C-A953-0424C478371A} - System32\Tasks\Bidaily Synchronize Task[pr] => c:\programdata\{1d473b86-4251-4548-1d47-73b86425ee19}\ghabvdvd3.part08.rar.exe [2014-05-16] () Task: C:\Windows\Tasks\Bidaily Synchronize Task[pr].job => c:\programdata\{1d473b86-4251-4548-1d47-73b86425ee19}\ghabvdvd3.part08.rar.exe CHR HKLM\SOFTWARE\Policies\Google: Policy restriction C:\Program Files\Enigma Software Group C:\Program Files (x86)\Elex-tech C:\Program Files (x86)\PRiceMinUUs C:\Program Files (x86)\RaoobboaSaaver C:\Program Files (x86)\SystemPlus C:\Programdata\{1d473b86-4251-4548-1d47-73b86425ee19} C:\ProgramData\4208575645622143333 C:\Users\Przemek\AppData\Local\Temp.dat C:\Users\Przemek\AppData\Local\{4FE6EC70-3854-453C-BAE8-06CEA0D89136} C:\Users\Przemek\AppData\Local\Google C:\Users\Przemek\AppData\Roaming\sp_data.sys C:\Users\Przemek\AppData\Roaming\eCyber C:\Users\Przemek\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\StartMenu\Pełne czyszczenie śmieci.lnk C:\Users\Przemek\Downloads\SpyHunter-Installer.exe C:\Users\Przemek\Downloads\yet_another_cleaner_sk.exe C:\Users\Public\Desktop\ASUS\Entertainment\Game Park Console.lnk C:\Users\Public\Desktop\ASUS\Word processor\Adobe Reader X.lnk C:\Windows\system32\log Reg: reg delete HKCU\Software\Google /f Reg: reg delete HKLM\SOFTWARE\Google /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Google /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\{12DA0E6F-5543-440C-BAA2-28BF01070AFA}{ba96e052} /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\{45606A90-3363-3A3B-1C15-C40E77F4DAA0} /f EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, system zostanie zresetowany. W tym samym katalogu skąd uruchamiano FRST powstanie plik fixlog.txt. 3. Zrób nowy log FRST z opcji Scan, zaznacz ponownie pole Addition, by powstały dwa raporty. Dołącz też plik fixlog.txt. -

To żaden wirus tylko składnik AMD Catalyst i nie interesuj się już tym procesem. Z Twojego raportu FRST: ==================== Processes (Whitelisted) ================= (AMD) C:\Windows\System32\atiesrxx.exe (AMD) C:\Windows\System32\atieclxx.exe (Advanced Micro Devices Inc.) C:\Program Files (x86)\AMD\ATI.ACE\Core-Static\MOM.exe (ATI Technologies Inc.) C:\Program Files (x86)\AMD\ATI.ACE\Core-Static\CCC.exe Proces pracuje na uprawieniu konta SYSTEM, dlatego w menedżerze zadań uruchomionym na niskich uprawnieniach nie widać określonych danych, one dopiero się pojawiają gdy wybierzesz opcję "Pokaż procesy innych użytkowników". Podobne tematy: KLIK, KLIK. Potencjalny czynnik blokujący: ZoneAlarm Firewall. Ogólnie brak oznak czynnej infekcji, są tylko odpadki adware w systemie (nie powiązane wcale z powyższymi problemami). Do wykonania kosmetyczne działania: 1. W Operze CTRL+SHIFT+E i na liście rozszerzeń za pomocą "x" usuń adware Glass Bottle. 2. Otwórz Notatnik i wklej w nim: CloseProcesses: CreateRestorePoint: GroupPolicy: Group Policy on Chrome detected CHR HKLM\SOFTWARE\Policies\Google: Policy restriction HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Start Page = http://www.google.com HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Search Page = http://www.google.com HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Page_URL = http://www.google.com HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Search_URL = http://www.google.com C:\Program Files (x86)\Mozilla Firefox C:\ProgramData\51603d73-31f4-492f-a43e-5b71fef2ce15 C:\Users\Adrian\Downloads\*(*)-dp*.exe C:\Users\Adrian\Downloads\pobierz_*.exe Reg: reg delete HKCU\Software\1Q1F1S1C1P1E1C1F1N1C1T1H2UtF1E1I /f Reg: reg delete HKCU\Software\dobreprogramy /f Reg: reg delete HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\mountpoints2 /f Reg: reg delete "HKU\S-1-5-18\Software\Microsoft\Internet Explorer\SearchScopes" /f Reg: reg delete "HKU\S-1-5-19\Software\Microsoft\Internet Explorer\SearchScopes" /f Reg: reg delete "HKU\S-1-5-20\Software\Microsoft\Internet Explorer\SearchScopes" /f EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, system zostanie zresetowany. W tym samym katalogu skąd uruchamiano FRST powstanie plik fixlog.txt. Przedstaw go.

-

Facebook spamuje syfem podczas ciszy wyborczej

picasso odpowiedział(a) na Rucek temat w Dział pomocy doraźnej

W raportach (które już usunięte zostały) nie ma oznak infekcji. Niech kolega sprawdzi z poziomu swojego konta Facebook jakie aplikacje są autoryzowane w Ustawieniach. -

Nieusuwalne klucze rejestru

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

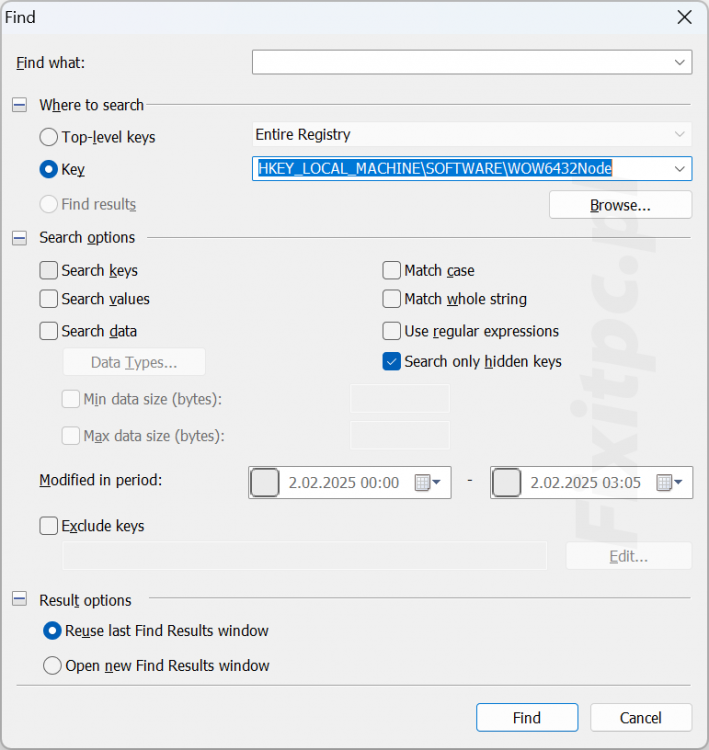

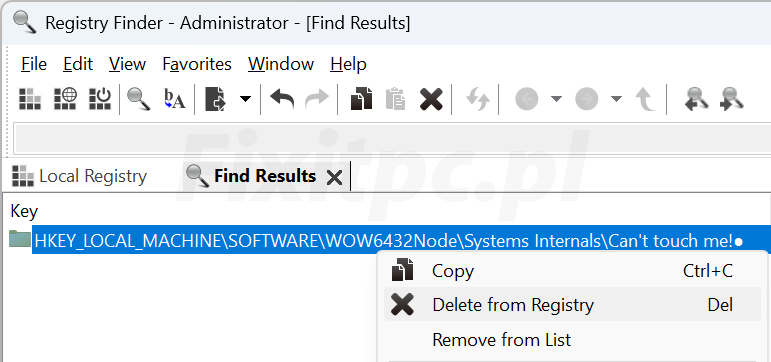

Klucze z null - "Błąd uniemożliwia otwarcie klucza" / "Błąd przy usuwaniu klucza" Znaki zerowe NULL "\0" to metoda pozwalająca na ukrywanie w rejestrze wpisów w taki sposób, by nie można się było do nich dostać. Ogólnie mamy kwestie dwóch modeli nazewniczych: Win32 API: Nazwa\0 Zerówka "\0" jest traktowana jako znacznik końcówki nazwy, nie brany pod uwagę. Jako nazwa jest brana tylko nie zerowa zawartość "Nazwa" czyli 5 znaków. Ten model nazewnictwa czytają narzędzia takie jak regedit. Native API: Nazwa\0 Zerówka "\0" jest traktowana jako część nazwy. Jako nazwa jest brany pod uwagę cały ciąg czyli 6 znaków. Taką nazwę widzi system per se. Czyli jeśli NULL miał być częścią faktycznej nazwy, następuje zafałszowanie jej wyglądu w takich narzędziach które korzystają z Win32 API. Przykładowy zablokowany klucz Możecie przetestować jak to wygląda w praktyce. Microsoft Sysinternals udostępnia próbkę RegHide (32-bit *) tworzącą taki zablokowany klucz. Na systemach Vista i nowszych z prawokliku "Uruchom jako Administrator". Po uruchomieniu zostanie utworzony w rejestrze klucz null (po zamknięciu narzędzia samoczynnie ulegnie kasacji ta "prezentacja"): HKEY_LOCAL_MACHINE\SOFTWARE\Systems Internals\Can't touch me!\0 Edytor rejestru regedit zobaczy tylko: HKEY_LOCAL_MACHINE\SOFTWARE\Systems Internals\Can't touch me! * Na systemie 64-bit należy wejść do HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node zamiast HKEY_LOCAL_MACHINE\SOFTWARE. Nazwa nie jest właściwie przeczytana, a w konsekwencji nie jest możliwe otworzenie ani usunięcie takiego klucza, co jest oznajmiane takim typem błędu: Klucze tego rodzaju mogą zostać wykryte / podglądnięte via programy specjalizowane w wyszukiwaniu rootkitów lub alternatywne edytory rejestru mające dostęp do natywnego API. Przykłady w jaki sposób jest widziana ta próbka w tego rodzaju aplikacji: (Porzucony i nierozwijany już GMER) (Historyczny konceptualny edytor NtRegEdit - Native Registry Editor) Technika wstawiania znaków null jest wykorzystywana przez różne zjawiska, zarówno malware, jak i nieszkodliwe oprogramowanie blokujące w ten sposób jakieś określone informacje. Narzędzia do usuwania kluczy z null Registry Finder + NReg Strona domowa Platforma: Windows XP do Windows 11 32-bit i 64-bit Polski ustawić z menu Help > Language > Polish Registry Finder to nowoczesny alternatywny edytor rejestru, który jest wyposażony w opcję wyszukiwania i usuwania ukrytych kluczy. Z prawokliku Uruchom jako administrator. Z menu wybierz Edit (Edycja) > Find (Szukaj) > Search only hidden keys (Szukaj tylko ukrytych kluczy). Wyszukiwarka umożliwia hurtowe przeszukanie rejestru lub zawężenie regionu szukania (w przykładzie podświetlony klucz gdzie siedzi nasza próbka). Klik w Find (Szukaj). Pojawią się wyniki wyszukiwania z listą kluczy posiadających oznaczenie graficznie ● w którym miejscu występuje znak null (w przykładzie na końcu, ale to nie jedyna możliwość). Po ocenie, z prawokliku na wynik wybierz Delete from Registry (Usuń z rejestru Del). NReg to dodatkowe konsolowe narzędzie z tej samej paczki umożliwiające usuwanie i tworzenie takich kluczy. Polecenie usuwania wygląda następująco: nreg delete "Przykładowy klucz%00" D:\RegistryFinder>nreg delete "HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Systems Internals\Can't touch me!%00" Operacja ukończona pomyślnie. (0) D:\RegistryFinder> Archiwalne narzędzia do usuwania kluczy z null (stare 32-bitowe, ergo niewidoczny rejestr 64-bit)- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Nieusuwalne klucze rejestru

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

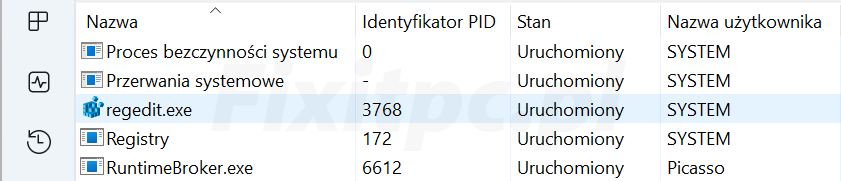

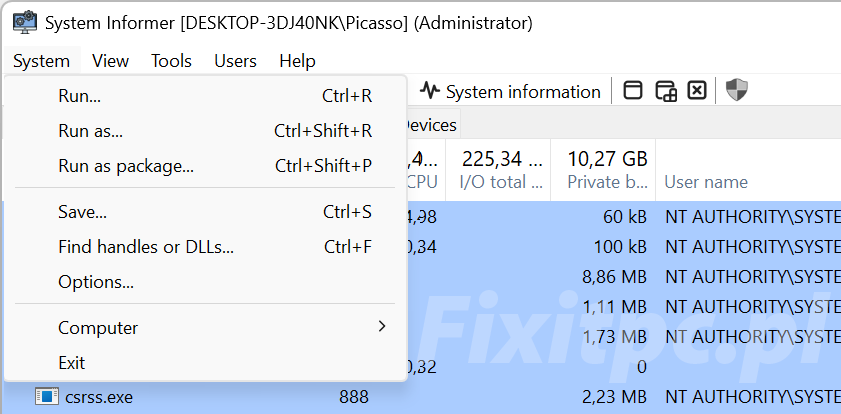

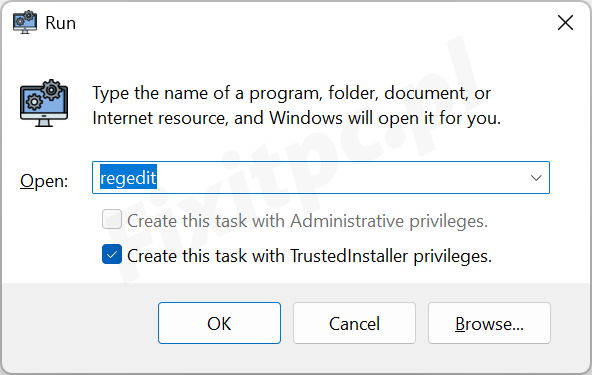

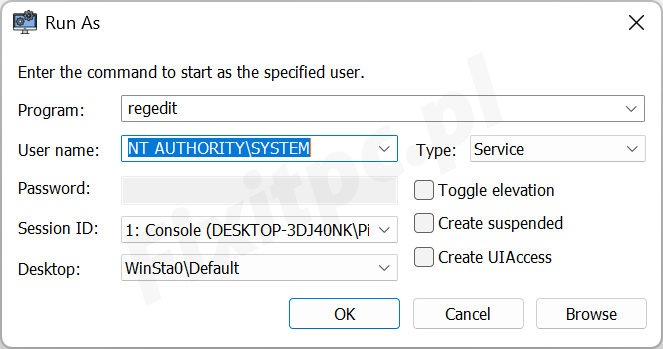

Klucze bez uprawnień - "Odmowa dostępu" / "Błąd przy usuwaniu klucza" Metoda przez zastartowanie regedit z uprawnieniem konta SYSTEM lub TrustedInstaller (Widok w Menedżerze zadań Windows 11. Oba stany (uprawnienie SYSTEM lub TrustedInstaller) będą oznaczone w taki sam sposób, tzn. "SYSTEM".) Alternatywna metoda usuwania kluczy rejestru, do których nie ma uprawnień, to wywołanie edytora rejestru w innym kontekście zabezpieczeń, czyli z poziomu konta SYSTEM. Tak uruchomiony edytor albo udostępni klucze jako gotowe do kasacji i nie trzeba przyznawać im praw, albo też proces przyznawania uprawnień zostanie skrócony. Znakiem na systemie XP, że edytor rejestru regedit jest uruchomiony z tak wysokimi uprawnieniami, jest widoczność m.in. podkluczy klucza SAM, które w standardowo uruchomionym regedit są niewidoczne. Na systemach Vista i nowszych metoda ta ma mniejsze znaczenie niż na XP. Na tych platformach nastąpiło przewartościowanie i kluczowym kontem jest TrustedInstaller. Niemniej startowanie regedit jako SYSTEM również może się okazać przydatne, np. do usuwania kluczy utworzonych przez malware lub przez instalatory uruchomione z wyższymi uprawnieniami. Takie specjalne uruchomienie edytora rejestru można wykonać przy udziale jednego z darmowych narzędzi: Programy do uruchamiania z uprawnieniem konta SYSTEM lub TrustedInstaller W powyższym linku opisane kilka propozycji stricte dedykowanych temu zadaniu i nie będę się nad nimi rozwodzić. Tutaj zaś dwie aplikacje tam jedynie wzmiankowane bez osobnego opisu, ponieważ to kombajny funkcyjne i owa funkcjonalność to zaledwie ułamek możliwości: System Informer (to nowa edycja "Process Hacker") Strona domowa Platforma: Windows 11, Windows 10 32-bit i 64-bit Process Hacker Strona domowa Platforma: Windows XP do Windows 8.1 32-bit i 64-bit Do dyspozycji oba typy uruchomienia, do wyboru. Z prawokliku Uruchom program jako administrator i otwórz menu System: By uruchomić na uprawnieniu TrustedInstaller, wybierz pozycję Run... i zaznacz Create this task with TrustedInstaller privileges. By uruchomić na uprawnieniu SYSTEM, wybierz pozycję Run as... i wypełnij dialog jak na poniższym obrazku: PsExec Strona domowa Platforma: Windows 8.1 i nowsze 32-bit i 64-bit W arsenale tylko uruchomienie na uprawnieniach konta SYSTEM. 1. Pobierz z linka pakunek PsTools zawierający m.in. narzędzie PsExec. Rozpakuj ściągnięty zip i skopiuj plik psexec.exe do folderu C:\Windows. 2. Uruchom linię poleceń jako Administrator: Windows 11: prawy klik na przycisk > z menu wybierz Terminal (Administrator) Windows 10: prawy klik na przycisk > z menu wybierz Program Windows PowerShell (Administrator) Windows 8.1: prawy klik na przycisk > z menu wybierz Wiersz polecenia (Admin) 3. Wpisz poniższe polecenie i ENTER. C:\Windows\system32>psexec -s -i -d regedit Jeśli ta komenda zwróci błąd "nie znaleziono" (powodem mogą być np. uszkodzone Zmienne środowiskowe), wpisz polecenie z pełnymi ścieżkami dostępu: C:\Windows\system32>C:\Windows\psexec.exe -s -i -d C:\Windows\regedit.exe- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Nieusuwalne klucze rejestru

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

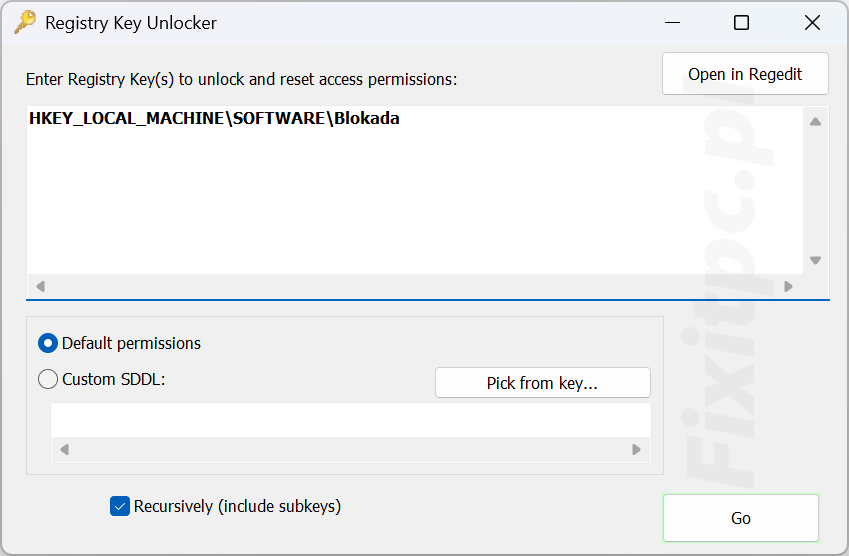

Klucze bez uprawnień - "Odmowa dostępu" / "Błąd przy usuwaniu klucza" Metoda przez zmianę uprawnień kluczy Windows 11 | Windows 10 | Windows 8.1 Starsze systemy ----> Archaiczne i limitowane do określonego zagadnienia wątki zostały odizolowane Automatyczne narzędzia HijackThis+ (Plus) Strona domowa Platforma: Windows XP do Windows 11 32-bit i 64-bit Narzędzie posiada potężny moduł resetu uprawnień kluczy rejestru, zdolny zaadresować nawet "gołe" klucze bez żadnych uprawnień. Zlokalizowany w menu Tools > Registry > Keys Unlocker. W puli jest reset do tzw. uprawnień "domyślnych" (narzędzie dobiera uprawnienia zgodnie z platformą z poziomu której uruchomiono program) oraz "Custom SDDL" (niestandardowe ustawienia wprowadzane ręcznie w "dzikim" formacie i zdecydowanie nie będziemy tu się nad tym rozwodzić). W wydaniu dla przeciętnego użytkownika operacja sprowadza się do wklejenia ofensywnego klucza w oknie, pozostawienia domyślnych ustawień (tzn. Default permissions oraz Recursively...) i Go. Automatycznie otwiera się log narzędzia (analiza dla zaawansowanych): Po pomyślnej operacji można podjąć próbę ręcznego usunięcia problematycznego klucza rejestru. Archiwalne automatyczne narzędzia (stare)- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Nieusuwalne klucze rejestru - metody usuwania Windows XP do Windows 11 Klucze bez uprawnień - Metoda przez zmianę uprawnień kluczy Klucze bez uprawnień - Metoda przez zastartowanie regedit z uprawnieniem konta SYSTEM lub TrustedInstaller Klucze zablokowane znakami null Klucze z uszkodzoną nazwą lub Skomasowanie blokad Copyright @picasso fixitpc.pl Powielanie tej pracy zabronione.

- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Wydanie IPB 4 w formie użytkowej się przeciąga i do tego daleka droga. Natomiast co dopiero wydano tajemniczą wersję 3.4.8, "konsolidującą łatki bezpieczeństwa i likwidującą mniejsze bugi". Zawiadamiam na wszelki wypadek, że aktualizacja do tej wersji nie jest wykluczona, choć na pierwszy rzut oka zdaje się nieopłacalna. Wszystkie łatki posiadamy, a widoczne bugi naprawione i nie wiem co w aktualizacji jest czego tu już nie rozwiązaliśmy. Będę sprawę analizować i jeśli okaże się, że wchodzimy w to, dam znać.

-

Asus Windows Tablet T100 - spowolniony Internet

picasso odpowiedział(a) na conrad81 temat w Dział pomocy doraźnej

Zapomniałam dodać parametr rekursywny /s skanujący podfoldery, więc powtórz: dir /a /s C:\$Recycle.Bin >C:\Users\Konrad\Desktop\dir.txt -

Asus Windows Tablet T100 - spowolniony Internet

picasso odpowiedział(a) na conrad81 temat w Dział pomocy doraźnej

A co widzisz, gdy w uruchomionym Wierszu polecenia (Administrator) wklepiesz tę komendę i ENTER: dir /a C:\$Recycle.Bin -

Infekcja wyświetlająca niechciane reklamy- "Ads by Tremendous Sale"

picasso odpowiedział(a) na wolfik94 temat w Dział pomocy doraźnej

Problem w ogóle nie został rozwiązany: 1. W Autostarcie czynne adware (ten obiekt zawsze ma nazwę równą plikowi, który zamierzano pobrać - ale to nie jest to co nazwa mówi, czyli u każdego inna nazwa): Startup: C:\Users\Basia\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Pokemon - Yellow Version (UE) [C][!].lnk [2015-03-26] ShortcutTarget: Pokemon - Yellow Version (UE) [C][!].lnk -> C:\ProgramData\{9082fcfb-4363-3bb3-9082-2fcfb436f3ed}\Pokemon - Yellow Version (UE) [C][!].exe () 2. Adware jest nadal aktywne w Google Chrome, bo przekonwertowało całą przeglądarkę z wersji stabilnej do developerskiej: CHR dev: Chrome dev build detected! Jest niezbędna reinstalacja od zera, bo żadne usuwanie czy zakładanie nowego profilu nie odwróci tego efektu, ani nie zastopuje samorekonstrukcji adware. Co więcej, często adware MultiPlug (a z takim tu mamy do czynienia) tworzy rozszerzenia, które mają ścieżkę fantom w Secure Preferences, dlatego nie są wykrywane na poziomie logów - w ogóle nie będzie ich widać w logu FRST. Nawiasem mówiąc, były przetwarzane w skrypcie referencje nieistniejącego już Firefoxa - profil wywalić należało całkowicie. Akcja: 1. Przez Panel sterowania odinstaluj odpadek po odinstalowanym McAfee: Shared C Run-time for x64. 2. Operacje związane z Google Chrome: Wyeksportuj zakładki do pliku HTML. Zresetuj synchronizację (o ile włączona): KLIK. Odinstaluj Google Chrome. Przy deinstalacji zaznacz Usuń także dane przeglądarki. Nie instaluj przeglądarki dopóki nie zostanie wykonany punkt numer 3: 3. Otwórz Notatnik i wklej w nim: CloseProcesses: CreateRestorePoint: Startup: C:\Users\Basia\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Pokemon - Yellow Version (UE) [C][!].lnk [2015-03-26] HKU\S-1-5-21-3765252679-2603235602-2670530523-1002\...\Run: [GoogleChromeAutoLaunch_0E2B99A387FEFAF01C3E37F02023327D] => C:\Program Files (x86)\Google\Chrome\Application\chrome.exe [812872 2015-04-28] (Google Inc.) HKLM-x32\...\Run: [mcui_exe] => "C:\Program Files\McAfee.com\Agent\mcagent.exe" /runkey HKLM\...\Policies\Explorer: [NoFolderOptions] 0 HKLM\...\Policies\Explorer: [NoControlPanel] 0 HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\mcpltsvc => ""="" HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\mcpltsvc => ""="" S1 MpKsl96363f73; \??\C:\ProgramData\Microsoft\Windows Defender\Definition Updates\{E441C063-7055-4608-BF7D-55D054DE342C}\MpKsl96363f73.sys [X] Task: {40AE40D5-17F9-43A1-80FB-B957167F7AC5} - System32\Tasks\{9B046CCB-664A-4DE5-91E4-FC6CF5A1F6DE} => Chrome.exe http://ui.skype.com/ui/0/7.0.0.102/en/abandoninstall?page=tsMain HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = about:blank HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Start Page = about:blank HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Search Page = www.google.com HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = about:blank HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Page_URL = about:blank HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = www.google.com HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Search_URL = www.google.com SearchScopes: HKU\S-1-5-21-3765252679-2603235602-2670530523-1002 -> DefaultScope {7B888875-3611-474C-8EF8-A5B3E7D10C50} URL = SearchScopes: HKU\S-1-5-21-3765252679-2603235602-2670530523-1002 -> {7B888875-3611-474C-8EF8-A5B3E7D10C50} URL = DPF: HKLM-x32 {4FF78044-96B4-4312-A5B7-FDA3CB328095} C:\Program Files (x86)\Google\Chrome C:\Program Files (x86)\Mozilla Firefox C:\ProgramData\{9082fcfb-4363-3bb3-9082-2fcfb436f3ed} C:\Users\Basia\AppData\Local\Temp-log.txt C:\Users\Basia\AppData\Local\Google\Chrome C:\Users\Basia\AppData\Local\Mozilla C:\Users\Basia\AppData\Roaming\Mozilla C:\Users\Basia\AppData\Roaming\appdataFr3.bin C:\Users\Basia\Desktop\Kuciak\gry\Battlefield 3.lnk C:\Users\Basia\Desktop\Kuciak\gry\Europa Universalis IV.lnk C:\Users\Basia\Desktop\Kuciak\gry\Plants vs. Zombies.lnk C:\Users\Basia\Desktop\Kuciak\gry\The Sims 2 Ultimate Collection.lnk C:\Users\Basia\Desktop\programy\ALLPlayer*.lnk C:\Users\Basia\Desktop\programy\Avast*.lnk C:\Users\Basia\Desktop\programy\Cyberlink Power2Go.lnk C:\Users\Basia\Desktop\programy\DAEMON Tools Lite.lnk C:\Users\Basia\Desktop\programy\Dropbox.lnk C:\Users\Basia\Desktop\programy\IrfanView.lnk C:\Users\Basia\Desktop\programy\NapiProjekt.lnk C:\Users\Basia\Desktop\programy\Origin.lnk C:\Users\Basia\Desktop\programy\RAPTOR.lnk C:\Users\Basia\Desktop\programy\Shortcut to SecureDownloadManager.exe.lnk C:\Users\Basia\Desktop\programy\Sony PC Companion 2.1.lnk C:\Users\Basia\Desktop\Programy systemowe\McAfee Internet Security.lnk Reg: reg delete HKCU\Software\Google\Chrome /f Reg: reg delete HKCU\Software\Google\Update\ClientState\{4DC8B4CA-1BDA-483e-B5FA-D3C12E15B62D} /f Reg: reg delete HKCU\Software\Google\Update\ClientState\{8A69D345-D564-463C-AFF1-A69D9E530F96} /f Reg: reg delete HKCU\Software\Mozilla /f Reg: reg delete HKCU\Software\MozillaPlugins /f Reg: reg delete HKLM\SOFTWARE\Mozilla /f Reg: reg delete HKLM\SOFTWARE\MozillaPlugins /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Google\Update\ClientState\{4DC8B4CA-1BDA-483e-B5FA-D3C12E15B62D} /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Google\Update\ClientState\{8A69D345-D564-463C-AFF1-A69D9E530F96} /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Mozilla /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\mozilla.org /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\MozillaPlugins /f CMD: netsh advfirewall reset EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, system zostanie zresetowany. W tym samym katalogu skąd uruchamiano FRST powstanie plik fixlog.txt. 4. Zainstaluj najnowsze Google Chrome - linki w przyklejonym w sekcji aktualizacji softu: KLIK. 5. Zrób nowy log FRST z opcji Scan (bez Addition i Shortcut). Dołącz też plik fixlog.txt. -

Asus Windows Tablet T100 - spowolniony Internet

picasso odpowiedział(a) na conrad81 temat w Dział pomocy doraźnej

Coś poszło nie tak, brak odczytu z tej komendy. Alternatywna metoda: Klawisz z flagą Windows + X, z menu wybierz Wiersz polecenia (Administrator), wklej tę komendę i ENTER: dir /a C:\$Recycle.Bin >C:\Users\Konrad\Desktop\dir.txt Doczep plik dir.txt powstały na Pulpicie, o ile nie pusty. -

Asus Windows Tablet T100 - spowolniony Internet

picasso odpowiedział(a) na conrad81 temat w Dział pomocy doraźnej

W Koszu rzeczywiście od groma obiektów, w tym datowane na 2014, więc definitywnie CCleaner pozoruje czyszczenie. Te obiekty mają atrybuty: SHOL = Systemowy, Ukryty, Offline, Link. Ten zakolorowany oznacza link do innej lokalizacji i pewnie dlatego CCleaner nie może tego usunąć. Trzeba się dowiedzieć do czego te linki kierują, by nie usunąć ważnej lokalizacji docelowej, która zapewne jest poza Koszem. Otwórz Notatnik i wklej w nim: CMD: dir /a C:\$Recycle.Bin Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Zaprezentuj wynikowy fixlog.txt. -

Wirus na pendrivie - czy coś przeszło na lapka

picasso odpowiedział(a) na paczeko temat w Dział pomocy doraźnej

Plik Fixlist.txt jest automatycznie usuwany przez FRST, to jest normalne zaplanowane zadanie i ma na celu zapobiec omyłkowemu uruchomieniu starego niepasującego skryptu. Wszystko wykonane, dziady z pendrive też usunięte: F:\AUTORUN.INF => Moved successfully. "F:\BUBAVII" => removed successfully. Kończymy. Zastosuj DelFix oraz wyczyść foldery Przywracania systemu: KLIK. vs. Czy po aktualizacji nadal występują opisywane objawy? -

Combofix - po restarcie nie działa internet

picasso odpowiedział(a) na Jano temat w Dział pomocy doraźnej

Tak, bo przecież u Ciebie Windows jest w innej nietypowej ścieżce (skutki replikacji dwóch Windowsów na tej samej partycji): C:\WINDOWS1. Czyli uruchamiasz komendę: C:\Windows1\inf\nettcpip.inf -

Infekcja nie wygląda już na czynną. Wprawdzie nadal jest zadanie szkodnika w Harmonogramie zadań (zmobdsi), ale puste, bo ComboFix usuwał pliki tymczasowe. Zaszyfrowane pliki nie są groźne per se. Te najcenniejsze na wszelki wypadek sobie skopiuj na zewnętrzny nośnik, bo w poniższym skrypcie FRST będę usuwać wszystkie pliki z sufiksem *.hiywoqd. To nie wygląda ani na skutki infekcji, ani na skutki uruchomienia ComboFix. Nie ma oznak by infekcja była czynna. W logu ComboFix zaś żadnych powiązanych kasacji. Te błędy mogą mieć inne źródło. Czy one przypadkiem nie pojawiły się po użyciu Przywracania systemu? Tu była taka operacja 1 maja - wg logów infekcja grasowała już 18 kwietnia, bo taką datę mają pliki infekcji, więc nawet nie ma punktu z tego zakresu (zapewne wszystkie punkty Przywracania usunęła infekcja). Czy próbowałeś przeinstalować oprogramowanie Intel? 2015-04-18 19:23 - 2015-04-19 15:23 - 05025345 _____ () C:\ProgramData\xgiwnia.html2015-04-18 19:21 - 2015-04-18 19:21 - 00002830 _____ () C:\Windows\System32\Tasks\zbomdsi ==================== Restore Points ========================= 30-04-2015 09:15:42 Zaplanowany punkt kontrolny 01-05-2015 01:06:39 Removed Sentinel Protection Installer 7.3.2 01-05-2015 01:13:25 Removed Microsoft SOAP Toolkit 3.0 01-05-2015 01:15:31 Removed Microsoft Primary Interoperability Assemblies 2005 01-05-2015 01:20:01 Removed Obsługa programów Apple 01-05-2015 01:34:14 Operacja przywracania 03-05-2015 21:14:02 Norton_Power_Eraser_20150503211400700 03-05-2015 21:18:16 Removed Sentinel Protection Installer 7.3.2 03-05-2015 21:24:34 Removed Obsługa programów Apple Dodatkowo, w Dzienniku zdarzeń widzę taki oto "krytyczny błąd sprzętowy" (kompletnie nie związany z infekcją): System errors:============= Error: (05/07/2015 11:43:59 AM) (Source: Service Control Manager) (EventID: 7034) (User: ) Description: Usługa Intel® Rapid Storage Technology niespodziewanie zakończyła pracę. Wystąpiło to razy: 1. Error: (05/07/2015 11:42:02 AM) (Source: Microsoft-Windows-WHEA-Logger) (EventID: 18) (User: ZARZĄDZANIE NT) Description: Wystąpił krytyczny błąd sprzętowy. Zgłoszone przez składnik: rdzeń procesora Źródło błędu: 3 Typ błędu: 9 Identyfikator procesora: 0 Widok szczegółów tego wpisu zawiera dodatkowe informacje. Na razie zadaję doczyszczanie szczątków infekcji i adware oraz zaszyfrowanych plików (zakładam, że te istotne już zostały skopiowane na inny dysk niż C i D, gdyż z obu będę wywalać pliki): 1. Otwórz Notatnik i wklej w nim: CloseProcesses: CreateRestorePoint: S1 {9edd0ea8-2819-47c2-8320-b007d5996f8a}w64; system32\drivers\{9edd0ea8-2819-47c2-8320-b007d5996f8a}w64.sys [X] S3 catchme; \??\C:\ComboFix\catchme.sys [X] S3 esgiguard; \??\C:\Program Files (x86)\Enigma Software Group\SpyHunter\esgiguard.sys [X] S1 F06DEFF2-5B9C-490D-910F-35D3A91196222; \??\C:\Program Files (x86)\Settings Manager\systemk\x64\systemkmgrc1.cfg [X] S3 gfiark; system32\drivers\gfiark.sys [X] S2 IePluginService; C:\ProgramData\IePluginService\PluginService.exe -service [X] S2 sbapifs; system32\DRIVERS\sbapifs.sys [X] S2 SystemkService; C:\Program Files (x86)\Settings Manager\systemk\SystemkService.exe [X] S3 VBoxNetFlt; system32\DRIVERS\VBoxNetFlt.sys [X] Task: {2EC381D0-BC3A-4C71-B78F-CF416D8F2F5E} - System32\Tasks\zbomdsi => C:\Windows\TEMP\opnolca.exe Task: {326E8285-A7C1-435B-99CF-C88E5DE63E22} - System32\Tasks\{A3501C6D-AC9B-4FC7-9143-099DB1CDEDC6} => pcalua.exe -a "D:\Download\Fanuc Roboguide software\Setups\SimPRO\setup.exe" -d "D:\Download\Fanuc Roboguide software\Setups\SimPRO" Task: {603194EC-1D42-430A-9879-22EDD446D077} - System32\Tasks\{AA559635-465B-4E2A-A5C2-7DEF647EBF3C} => pcalua.exe -a "C:\drivers\15. Camera Driver\Setup.exe" -d "C:\drivers\15. Camera Driver" Task: {8A40BC1F-5E24-4026-8D5A-F5980358953B} - System32\Tasks\{356F9C1A-591E-4305-8451-6963B92886F5} => pcalua.exe -a "C:\drivers\11. WLAN Driver (Atheros, Broadcom)\Setup.exe" -d "C:\drivers\11. WLAN Driver (Atheros, Broadcom)" Task: {B9E3FDDF-C75C-47B1-9446-D5F87CA8B23D} - System32\Tasks\{A400D924-21FB-4BEB-9D68-4EA0A327FF26} => pcalua.exe -a "C:\Users\e6t9i0isdghgj nv\Desktop\STOPzilla! v3.1.0.7 + Crack\STOPzilla_Setup.exe" -d "C:\Users\e6t9i0isdghgj nv\Desktop\STOPzilla! v3.1.0.7 + Crack" Task: {F40B97DA-A72D-429A-9F40-A08503030AFD} - System32\Tasks\{51A274A2-0F15-4DAF-B0EB-F296C89ACBFE} => pcalua.exe -a "C:\Users\e6t9i0isdghgj nv\Desktop\STOPzilla! v3.1.0.7 + Crack\activator.exe" -d "C:\Users\e6t9i0isdghgj nv\Desktop\STOPzilla! v3.1.0.7 + Crack" Task: {FF044DA3-313C-439F-8EE7-344DBD95DE08} - System32\Tasks\{EDAE1B26-9645-4DF5-8677-46F4BD5569FD} => pcalua.exe -a D:\instalki\Roboguide[6.40.Rev.I][A08B-9410-J605][Academic]\SimPRO\setup.exe -d D:\instalki\Roboguide[6.40.Rev.I][A08B-9410-J605][Academic]\SimPRO HKU\S-1-5-21-2256639088-4162579136-3780625949-1000\Software\Classes\exefile: HKLM\SOFTWARE\Policies\Microsoft\Internet Explorer: Policy restriction HKU\S-1-5-21-2256639088-4162579136-3780625949-1000\SOFTWARE\Policies\Microsoft\Internet Explorer: Policy restriction HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Start Page = http://www.symantec.com/redirects/security_response/fix_homepage/index.jsp?lg=pl&pid=N360&pvid=21.6.0.32 HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Search Page = http://www.sweet-page.com/web/?type=ds&ts=1399488326&from=cor&uid=ST1000LM014-1EJ164_W380R9M9XXXXW380R9M9&q={searchTerms} HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Page_URL = about:blank HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Default_Search_URL = http://www.sweet-page.com/web/?type=ds&ts=1399488326&from=cor&uid=ST1000LM014-1EJ164_W380R9M9XXXXW380R9M9&q={searchTerms} HKU\S-1-5-21-2256639088-4162579136-3780625949-1000\Software\Microsoft\Internet Explorer\Main,Search Page = http://www.microsoft.com/isapi/redir.dll?prd=ie&ar=iesearch HKU\S-1-5-21-2256639088-4162579136-3780625949-1000\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.symantec.com/redirects/security_response/fix_homepage/index.jsp?lg=pl&pid=n360&pvid=21.6.0.32 SearchScopes: HKLM-x32 -> {9BB47C17-9C68-4BB3-B188-DD9AF0FD2492} URL = http://www.default-search.net/search?sid=492&aid=109&itype=a&ver=12791&tm=361&src=ds&p={searchTerms} BHO-x32: No Name -> {4D9101D6-5BA0-4048-BDDE-7E2DF54C8C47} -> No File Toolbar: HKU\S-1-5-21-2256639088-4162579136-3780625949-1000 -> No Name - {A13C2648-91D4-4BF3-BC6D-0079707C4389} - No File Toolbar: HKU\S-1-5-21-2256639088-4162579136-3780625949-1000 -> No Name - {759D9886-0C6F-4498-BAB6-4A5F47C6C72F} - No File CHR HKLM-x32\...\Chrome\Extension: [fdjkhamgopgokjmllcmpkiijndjeidcl] - C:\Users\e6t9i0isdghgj nv\AppData\Local\Temp\twsfiles\trustedshopper.crx [Not Found] C:\Program Files (x86)\Mozilla Firefox C:\ProgramData\xgiwnia.html CMD: netsh advfirewall reset CMD: attrib -r -h -s C:\*hiywoqd* /s CMD: attrib -r -h -s D:\*hiywoqd* /s CMD: del /q /s C:\*hiywoqd* CMD: del /q /s D:\*hiywoqd* Reg: reg delete HKCU\Software\Mozilla /f Reg: reg delete HKCU\Software\MozillaPlugins /f Reg: reg delete HKLM\SOFTWARE\Mozilla /f Reg: reg delete HKLM\SOFTWARE\MozillaPlugins /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Mozilla /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\mozilla.org /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\MozillaPlugins /f Reg: reg delete "HKU\S-1-5-18\Software\Microsoft\Internet Explorer\Main" /f Reg: reg delete "HKU\S-1-5-19\Software\Microsoft\Internet Explorer\Main" /f Reg: reg delete "HKU\S-1-5-20\Software\Microsoft\Internet Explorer\Main" /f Reg: reg delete "HKU\S-1-5-18\Software\Microsoft\Internet Explorer\SearchScopes" /f Reg: reg delete "HKU\S-1-5-19\Software\Microsoft\Internet Explorer\SearchScopes" /f Reg: reg delete "HKU\S-1-5-20\Software\Microsoft\Internet Explorer\SearchScopes" /f EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, system zostanie zresetowany. W tym samym katalogu skąd uruchamiano FRST powstanie plik fixlog.txt. 2. Zrób nowy log FRST z opcji Scan (bez Addition i Shortcut). Dołącz też plik fixlog.txt.

-

Combofix - po restarcie nie działa internet

picasso odpowiedział(a) na Jano temat w Dział pomocy doraźnej

Po pierwsze: to nie były wirusy tylko instalacje adware/PUP. Po drugie: logi przecież mam, nie ma żadnych obiektów adware w stanie czynnym (nie ma źródła rekonstrukcji), przywrócenie sieci na nic nie wpłynie, o ile sam się to tego nie przyczynisz, bo te "wirusy" to własną ręką zatwierdziłeś. Ponadto, istnieje możliwość, że po formacie złapiesz to samo kompletując oprogramowanie: KLIK. Chwilowo nie mam czasu na analizę porównawczą tego ostatniego Fixlog. W międzyczasie możesz wdrożyć te instrukcje i zobaczymy czy sieć wróci. -

Powolne otwieranie sie stron, spowolniona praca komputera

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

Nie rozumiem do czego zmierzasz. Tak, podałam link otwierający stronę AVG, bo stamtąd masz pobrać AVG Remover (AVG Remover(32bit) 2015). Po pobraniu uruchomić. Czy jest z tym jakiś problem? "Protektory" adware już dawno usunięte skryptem FRST. A jeśli chodzi o pasek AVG, to właśnie próbujemy go usunąć narzędziem firmowym, tylko jeszcze tego nie wdrożyłeś... -

Strasznie zawirusowany komputer. Prosze o pilna pomoc!

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

A dlaczego chcesz likwidować antywirusa? Nie widzę takiej potrzeby w sytuacji, gdy sprawność systemu została odzyskana. Jeśli chodzi o kwarantannę, to jest to obiekt odizolowany i szkodniki nie mogą się z niej samoistnie uruchomić (o ile nie zostanie wywołana opcja przywracania z kwarantanny w miejsce pierwotne), zresztą deinstalacja Avast powinna kwarantannę usunąć. Jeśli Avast nie zostanie odinstalowany, po prostu ją opróżnij z poziomu opcji programu... Jeszcze nie skończyliśmy. Czyszczenie w toku. Kolejna porcja zadań: 1. Otwórz Notatnik i wklej w nim: CloseProcesses: CreateRestorePoint: HKLM-x32\...\Run: [ QQPCTray] => "C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QQPCTray.exe" /regrun DeleteKey: HKLM\SOFTWARE\Classes\CLSID\{63332668-8CE1-445D-A5EE-25929176714E} DeleteKey: HKLM\SOFTWARE\Classes\CLSID\{754DF2CE-51E8-4895-B53C-6381418B84AE} DeleteKey: HKLM\SOFTWARE\Classes\CLSID\{85E0B1AA-04FA-11D1-B7DA-00A0C90348D6} DeleteKey: HKLM\SOFTWARE\Classes\CLSID\{CBDECEF7-7A29-4cbf-A009-2673D82C7BF9} DeleteKey: HKLM\SOFTWARE\Classes\CLSID\{E52EB753-1F56-4DF7-BE53-2C314AC5F8A1} DeleteKey: HKLM\SOFTWARE\Classes\TypeLib\{35627C7C-DB28-4772-9A6F-7607FFCBF9FF} DeleteKey: HKLM\SOFTWARE\Classes\TypeLib\{573F9869-D92C-4B7E-A9C3-F042278D5078} DeleteKey: HKLM\SOFTWARE\Classes\TypeLib\{593BE60A-1C6A-44F9-946D-A5EAB2D53511} DeleteKey: HKLM\SOFTWARE\Classes\TypeLib\{C049F583-D724-4BAB-8F47-F13BCA41B808} DeleteKey: HKLM\SOFTWARE\Classes\PCMgrRepairIEExtensions DeleteKey: HKLM\SOFTWARE\Classes\qmbfile DeleteKey: HKLM\SOFTWARE\Classes\qmgcfiles DeleteKey: HKLM\SOFTWARE\Classes\qpakfile DeleteKey: HKLM\SOFTWARE\Classes\QQPCMgr.qbox DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{29B6CFD5-0064-411A-8C42-9890C83F9921} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{4C097DF1-0716-4FA1-84A9-025BC1E7B03F} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{63332668-8CE1-445D-A5EE-25929176714E} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{7044CE4B-FE34-4DD1-A0FA-157E1E179ECA} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{70DE12EA-79F4-46bc-9812-86DB50A2FD64} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{754DF2CE-51E8-4895-B53C-6381418B84AE} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{88260EA6-BC91-42DF-ABEF-4A683E8A3C23} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{91B5E4DE-4C97-41CD-9F94-84BFAABB7371} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\CLSID\{E52EB753-1F56-4DF7-BE53-2C314AC5F8A1} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\TypeLib\{35627C7C-DB28-4772-9A6F-7607FFCBF9FF} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\TypeLib\{573F9869-D92C-4B7E-A9C3-F042278D5078} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\TypeLib\{593BE60A-1C6A-44F9-946D-A5EAB2D53511} DeleteKey: HKLM\SOFTWARE\Classes\Wow6432Node\TypeLib\{C049F583-D724-4BAB-8F47-F13BCA41B808} DeleteKey: HKLM\SOFTWARE\Microsoft\Internet Explorer\Extension Compatibility\{77FEF28E-EB96-44FF-B511-3185DEA48697} DeleteKey: HKLM\SOFTWARE\Wow6432Node\Baidu DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Extension Compatibility\{B580CF65-E151-49C3-B73F-70B13FCA8E86} DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\{16EE6530-8649-4F42-A9E4-F6A3295AF975} DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\baiduanTray_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\BaiduHipsUpdate_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\BaiduHips_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\BaiduSdSvc_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\BaiduSdTray_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\QQPCMgrUpdate_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\tencentdl_RASAPI32 DeleteKey: HKLM\SOFTWARE\Wow6432Node\Tencent DeleteKey: HKLM\SYSTEM\ControlSet002\Enum\Root\LEGACY_TAOACCELERATOR DeleteKey: HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_QMUDISK DeleteKey: HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_TAOKERNELDRIVER DeleteKey: HKLM\SYSTEM\WifiSafeCfg DeleteKey: HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Classes\VirtualStore\MACHINE\SOFTWARE\Wow6432Node\Tencent DeleteKey: HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Microsoft\Windows\CurrentVersion\Ext\Stats\{29B6CFD5-0064-411A-8C42-9890C83F9921}\iexplore\AllowedDomains\baidu.com DeleteKey: HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Tencent Reg: reg delete "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Fonts" /v "Baiduan Number(TrueType)" /f Reg: reg delete "HKLM\SOFTWARE\Wow6432Node\AVAST Software\Avast\PUB-Removed" /v 1d08721fc1601d3 /f Reg: reg delete "HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Fonts" /v "Baiduan Number(TrueType)" /f Reg: reg delete "HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Persisted" /v "C:\Program Files (x86)\Baidu\BaiduSd\3.0.0.4605\uninst.exe" /f Reg: reg delete "HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Persisted" /v "C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QQPCFileOpen.exe" /f Reg: reg delete "HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /v "C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QQPCFileOpen.exe" /f C:\Windows\Fonts\baiduan_number_new.ttf EmptyTemp: Plik zapisz pod nazwą fixlist.txt i umieść obok narzędzia FRST. Uruchom FRST i kliknij w Fix. Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, nastąpi restart i powstanie kolejny fixlog.txt. Pokaż go, nowy skan nie jest mi potrzebny. 2. Uruchom AdwCleaner. Na razie wybierz tylko opcję Szukaj (nie stosuj jeszcze Usuń) i dostarcz wynikowy log z folderu C:\AdwCleaner. -

Strasznie zawirusowany komputer. Prosze o pilna pomoc!

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

Czy obecnie notujesz już poprawę w działaniu systemu? Jak po maśle, wszystkie inwazyjne obiekty poszły do piachu, ostał się tylko jeden pusty wpis Tencent i zajmę się nim. Na razie podaj mi jednak dodatkowe szukanie w rejestrze: Uruchom FRST, w polu Search wklej: baidu;hao123;tencent;QQPCMgr Klik w Search Registry i dostarcz wynikowy log Search.txt. -

Brontok, Trojan.dropper, brak dostępu do D:\

picasso odpowiedział(a) na bpm temat w Dział pomocy doraźnej

Konwersję na NTFS jak najbardziej popieram. Ostatni skrypt FRST pomyślnie wykonany. Skan MBAM już był prowadzony. Myślę, że możemy kończyć. Do wykonania znajome kroki (DelFix, czyszczenie folderów Przywracania systemu i aktualizacje): KLIK. Oczywiście aktualizacja całego Windows, bo jest tu dramatyczny poziom: Platform: Microsoft Windows XP Home Edition Dodatek Service Pack 2 (X86) OS Language: Polski Internet Explorer Version 6 (Default browser: IE) -

Powolne otwieranie sie stron, spowolniona praca komputera

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

Przekaż mu, że: - Obiekt 50 FREE MP3s +1 Free Audiobook! to niechciana instalacja typu "PUP" (w linku reputacja tegoż produktu) wprowadzana przez stare wersje WinAmp pod kontrolą AOL (teraz WinAmp należy do Radionomy i nie instaluje syfów AOL). Wątpię, by zainstalował ten "bunus" ręcznie. Na dodatek, tu jest podejrzenie, że to martwe uszkodzone wejście którego się nie da odinstalować wcale, bo brak na liście WinAmp, a ten "bonus" siedzi właśnie w folderze WinAmp: C:\Program Files\Winamp\emusic. - Java 6 to niebezpieczna wersja. Jej pobyt w systemie naraża na infekcje m.in. typu "policyjnego" (zablokowanie dostępu do systemu z planszą okupu). Dlaczego nie chce zainstalować najnowszej wersji Apache OpenOffice 4.x pracującej z Java 7 i 8? Jeśli chodzi o ten pasek AVG, to spróbuj użyć AVG Remover. Po tym zrób nowe raporty FRST (główny + Addition, ale bez Shortcut). W mojej sygnaturze są metody wsparcia. Z góry dzięki za ewentualny odzew! -

Powolne otwieranie sie stron, spowolniona praca komputera

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

Miałeś wykonać deinstalacje jako pierwszy krok, w Addition stoją nadal te same obiekty: 50 FREE MP3s +1 Free Audiobook!, AVG Security Toolbar, Java 6 Update 22, OpenOffice.org 3.3. W skrypcie załączyłam obiekty AVG do usunięcia zakładając, że deinstalacja się wykonała (w przeciwnym wypadku skrypt odcina możliwość poprawnej deinstalacji). Czy nie dało się odinstalować (błąd / brak widoczności), czy przestawiłeś kolejność zadań? -

Strasznie zawirusowany komputer. Prosze o pilna pomoc!

picasso odpowiedział(a) na jnmpt5ig temat w Dział pomocy doraźnej

Zredukowałam liczbę logów, by były tylko najświeższe dane. Fix był uruchamiany dwa razy - jaki powód? Fix jest jednorazowy i nie przetworzy ponownie tego samego. System muli, bo nadal są śmieci aktywne: - W tle działa resztówka od Baidu oraz agresywny Tencent - multum sterowników. W Addition i Shortcut brak powiązanego deinstalatora. Rozumiem, że nie znalazłeś żadnego deinstalatora w jego folderze? Jeśli nie, trzeba będzie usuwać brutalnie. - Nowa niekorzystna zmiana to pojawienie się Smart File Advisor - część instalacji Alcohol 52%. Ten "Advisor" jest trwale zintegrowany w instalatorze Alcohola i ma zszarzone pole wyboru, więc teoretycznie nie da się tego uniknąć. Jest to jednak możliwe: należy podczas instalacji Alcohola odciąć połączenie sieciowe, co uniemożliwi instalację "Advisora". - Przy okazji, Alcohol był pobierany z kilku źródeł, a pobrane pliki w większości to nie instalatory Alcohola tylko downloadery ładujące śmietnisko. Pobierałeś m.in. z (nie)dobrychprogramów.pl, a obecnie portal ten jest dystrybutorem malware w Asystencie pobierania: KLIK. Kolejna porcja działań: 1. Deinstalacje: ----> Przez Panel sterowania odinstaluj: - Wspominany Smart File Advisor 1.1.8. On jest sprzężony z Alcoholem i deinstalacja usunie też Alcohol 52%, ale potem sobie go zainstalujesz ponownie z odciętym połączeniem sieciowym. - Nadal widzę stare wersje, które miałeś odinstalować: Java 6 Update 22, Java 8 Update 31, OpenOffice.org 3.3. Proszę wykonaj to, stare wersje Java są niebezpieczne, a ten stary OpenOffice nie umie korzystać z innej Java niż 6... ----> Uruchom narzędzie Microsoftu: KLIK. Zaakceptuj > Wykryj problemy i pozwól mi wybrać poprawki do zastosowania > Odinstalowywanie > zaznacz na liście odpadkowy wpis Google Update Helper > Dalej. 2. Otwórz Notatnik i wklej w nim: CloseProcesses: (Microsoft Corporation) C:\Windows\explorer.exe S3 SWDUMon; C:\Windows\System32\DRIVERS\SWDUMon.sys [16152 2015-01-24] () R1 QMUdisk; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QMUdisk64.sys [62264 2015-04-17] (Tencent) R2 QQPCRTP; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QQPCRtp.exe [297608 2015-05-05] (Tencent) R2 QQSysMonX64; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QQSysMonX64.sys [127800 2015-05-05] (电脑管家) R2 TAOAccelerator; C:\Windows\system32\Drivers\TAOAccelerator64.sys [99640 2015-05-05] (Tencent) S3 TAOFrame; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\TAOFrame.exe [293728 2015-05-05] (Tencent) R1 TAOKernelDriver; C:\Windows\System32\Drivers\TAOKernel64.sys [174392 2015-05-05] (Tencent Technology(Shenzhen) Company Limited) R3 TFsFlt; C:\Windows\System32\Drivers\TFsFltX64.sys [87864 2015-05-05] (电脑管家) R3 TS888x64; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\TS888x64.sys [28984 2015-05-06] (Tencent) R1 TSCPM; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\tscpm64.sys [42296 2015-05-05] (电脑管家) R1 TSDefenseBt; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\TsDefenseBT64.sys [28472 2015-05-05] (Tencent) R3 TSSKX64; C:\Windows\System32\drivers\tsskx64.sys [38200 2015-05-05] (电脑管家) R1 TSSysKit; C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\TSSysKit64.sys [87352 2015-05-05] (电脑管家) S2 lydeteku; C:\Users\sylwester\AppData\Roaming\1F97B14F-1430815727-E411-B2A0-F0761C0D1586\nsfEC0E.tmp [X] HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\...\Run: [apphide] => C:\Program Files (x86)\baidu\baidu.exe [65536 2015-04-06] () ShellIconOverlayIdentifiers: [.QMDeskTopGCIcon] -> {B7667919-3765-4815-A66D-98A09BE662D6} => C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\QMGCShellExt64.dll [2015-04-07] (Tencent) HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = http://isearch.omiga-plus.com/?type=hppp&ts=1421788717&from=cor&uid=WDCXWD10S21X-24R1BT0-SSHD-8GB_WD-WX91AB3H5653H5653 HKLM\Software\Wow6432Node\Microsoft\Internet Explorer\Main,Start Page = http://www.hao123.com/?tn=91932766_hao_pg HKU\S-1-5-21-2770005542-1391010283-3734432884-1000\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.hao123.com/?tn=91932766_hao_pg BHO: 电脑管家网页防火墙 -> {7C260B4B-F7A0-40B5-B403-BEFCDC6A4C3B} -> C:\Program Files (x86)\Tencent\QQPCMgr\10.8.16208.227\TSWebMon64.dat [2015-05-05] (Tencent) BHO-x32: No Name -> {1bb456da-878f-44a5-b013-4bfe0ae02fce} -> No File BHO-x32: No Name -> {b608cc98-54de-4775-96c9-097de398500c} -> No File Task: {756652E3-BAE3-4AE0-9C93-D72337257920} - System32\Tasks\GoogleUpdateTaskMachineUA1d04057e810189 => C:\Program Files (x86)\Google\Update\GoogleUpdate.exe AV: 电脑管家系统防护 (Enabled - Up to date) {6F9C3F92-B625-0E47-F0B1-447602EC65F5} AS: 电脑管家系统防护 (Enabled - Up to date) {D4FDDE76-901F-01C9-CA01-7F04796B2F48} C:\Program Files (x86)\baidu C:\Program Files (x86)\Google C:\Program Files (x86)\SlimDrivers C:\Program Files (x86)\Smart File Advisor C:\Program Files (x86)\Tencent C:\Program Files\Common Files\Tencent C:\Program Files (x86)\Common Files\Baidu C:\Program Files (x86)\Common Files\Tencent C:\ProgramData\APN C:\ProgramData\Baidu C:\ProgramData\KingSoft C:\ProgramData\IHProtectUpDate C:\ProgramData\McAfee C:\ProgramData\Orbit C:\ProgramData\Roaming C:\ProgramData\Tencent C:\ProgramData\TXQMPC C:\ProgramData\WindowsMangerProtect C:\ProgramData\Microsoft\Windows\Start Menu\Programs\GAMESDESKTOP C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Smart File Advisor C:\Users\sylwester\AppData\Local\1F97B14F-1430823141-E411-B2A0-F0761C0D1586 C:\Users\sylwester\AppData\Local\CrashRpt C:\Users\sylwester\AppData\Local\ESET C:\Users\sylwester\AppData\Local\Gameo C:\Users\sylwester\AppData\Local\Google C:\Users\sylwester\AppData\Local\Installer C:\Users\sylwester\AppData\Local\SlimWare Utilities Inc C:\Users\sylwester\AppData\Roaming\Baidu C:\Users\sylwester\AppData\Roaming\Dropbox C:\Users\sylwester\AppData\Roaming\Gameo C:\Users\sylwester\AppData\Roaming\KC Softwares C:\Users\sylwester\AppData\Roaming\omiga-plus C:\Users\sylwester\AppData\Roaming\PriceFountain C:\Users\sylwester\AppData\Roaming\systweak C:\Users\sylwester\AppData\Roaming\Tencent C:\Users\sylwester\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Play Games Online.url C:\Users\sylwester\Downloads\*(*)-dp*.exe C:\Users\sylwester\Downloads\*Alcohol*.exe C:\Windows\d3dx.dat C:\Windows\system32\roboot64.exe C:\Windows\system32\Drivers\bd0001.sys C:\Windows\System32\Drivers\SWDUMon.sys C:\Windows\system32\Drivers\TAOAccelerator64.sys C:\Windows\System32\Drivers\TAOKernel64.sys C:\Windows\System32\Drivers\TFsFltX64.sys C:\Windows\system32\Drivers\TSSKX64.sys C:\Windows\SysWOW64\Drivers\TS888x64.sys Folder: C:\Users\sylwester\AppData\Roaming\InstallShield Reg: reg add HKCR\Unknown\shell\openas\command /ve /t REG_EXPAND_SZ /d "%SystemRoot%\system32\rundll32.exe %SystemRoot%\system32\shell32.dll,OpenAs_RunDLL %1" /f Reg: reg add HKCR\Unknown\shell\opendlg\command /ve /t REG_EXPAND_SZ /d "%SystemRoot%\system32\rundll32.exe %SystemRoot%\system32\shell32.dll,OpenAs_RunDLL %1" /f Reg: reg delete HKCR\Unknown\shell\openas\command /v sfa_backup /f Reg: reg delete HKCR\Unknown\shell\opendlg\command /v sfa_backup /f Reg: reg delete HKCU\Software\1Q1F1S1C1P1E1C1F1N1C1T1H2UtF1E1I /f Reg: reg delete HKCU\Software\dobreprogramy /f Reg: reg delete HKCU\Software\Google /f Reg: reg delete HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\mountpoints2 /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Google /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\{12DA0E6F-5543-440C-BAA2-28BF01070AFA}{be0fb33b} /f Reg: reg delete HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\gmsd_pl_109_is1 /f Reg: reg delete "HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\Smart File Advisor_is1" /f Z menu Notatnika > Plik > Zapisz jako > wprowadź nazwę fixlist.txt > Kodowanie zmień na UTF-8 Plik fixlist.txt umieść obok narzędzia FRST. Wejdź w Tryb awaryjny Windows. Uruchom FRST i kliknij w Fix. Nastąpi restart, opuść Tryb awaryjny. Powstanie kolejny fixlog.txt. 3. Zrób nowy log FRST z opcji Scan, zaznacz Addition (Shortcut nie jest mi już potrzebny). Dołącz też plik fixlog.txt.