-

Postów

6 919 -

Dołączył

-

Ostatnia wizyta

Odpowiedzi opublikowane przez Landuss

-

-

Jeśli wartość jest zmieniona to wykonaj to co w tamtym temacie. Masz Windows 7 więc ścieżka jest taka sama.

-

Nic tu nie ma więc możliwe, że w porę zareagował Norton.

-

1. Wklej do notatnika ten tekst:

File:: C:\Windows\system32\cpuvis.sys Folder:: c:\program files\My applications Driver:: cpuvis Registry:: [-HKLM\~\startupfolder\C:^Program Files^My applications^Windows Live Control.exe]

Plik >>> zapisz pod nazwą CFScript.txt a nastepnie przeciągnij go i upuść na ikonę ComboFixa w taki sposób:

2. Wklejasz wynikowy log z ComboFix + nowy log z Gmer na tym samym ustawieniu.

-

Windows Defender Apps Control to rootkit zaś cpuvis to jego sterownik na systemach Vista / 7. Na XP jest to cpuxp. Dodatkowo ta infekcja zapisuje się jako specjalny folder rozszerzenia powłoki zmieniając wartość w rejestrze. Na wielu forach o tym w ogóle nie wspominają tylko usuwają to co widać a to potem wraca.

1. Start > w polu szukania wpisz regedit > wejdź do klucza:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders

Dwuklik w wartość Startup i zastąp obecny tam ciąg prawidłową ścieżką Windows Vista:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

2. Użyj narzędzia ComboFix i wklej z niego log.

3. Wykonaj log z Gmer na ustawieniu Rootkit >>> zaznaczyć tylko Usługi >>> zaznaczyć Pokaż wszystko >>> Szukaj >>> Zapisz

-

W logach nie widać śladów aktywnej infekcji. IObit Security to program przez nas nie polecany dlatego, ze kradli sygnatury Malwarebytes: KLIK. Zachęcam do odinstalowania tego pakietu za pomocą narzędzia BitRemover. Możliwe, że IObit wpływa na spowolnienie systemu więc przy okazji się to sprawdzi. Jeśli nic się nie zmieni to podejrzanym może być też sam ESET. W sytuacjach gdzie logi nic nie wykazują zawsze jako pierwsi podejrzani idą programy zabezpieczające.

-

W logach nie widze niczego co by wskazywało aktywną infekcję. Wykonaj skan za pomocą Malwarebytes Anti-Malware i zaprezentuj raport.

-

-

Usuwanie wirusów polimorficznych bez formatowania dysku

Usuwanie tego typu infekcji bardzo często jest trudne i nie zawsze się udaje. Jeśli mimo wszystko chcemy uniknąć formatowania dysku należy podjąć próby leczenia. W przypadku wykrycia infekcji należy reagować szybko bo jeśli infekcja rozprzestrzeni się znacznie, może być już za późno. Gdy decydujemy się jednak na format to tej operacji musi ulec cały dysk (wszystkie partycje) gdyż infekcji ulegają też pliki wykonywalne partycji niesystemowych.

1.Usuwanie spod działającego Windows (mało skuteczne) poprzez robienie wielokrotnego skanowania wszystkich partycji np. programem Dr. Web CureIt! oraz specjalnymi narzędziami do danego typu infekcji.

2.

Usuwanie z zewnątrz (skuteczniejsze) poprzez wykonanie na innym, niezainfekowanym komputerze bootowalnej płytki CD AV.

Lista tych płytek jest dostępna na forum:Cytatatiptaxx.exe;C:\program files\ati technologies\ati control panel;Win32.Virut.51;Wyleczony.;

iexplore.exe;C:\program files\internet explorer;Win32.Virut.51;Wyleczony.;

qttask.exe;C:\program files\quicktime;Win32.Virut.51;Wyleczony.;

winampa.exeC:\program files\winamp;Win32.Virut.51;Wyleczony.;

regsvr32.exe;C:\windows\system32;Win32.Virut.51;Wyleczony.;

ups.exe;C:\windows\system32;Win32.Virut.51;Wyleczony.;

userinit.exe;C:\windows\system32;Win32.Virut.51;Wyleczony.;

wmiapsrv.exe;C:\windows\system32wbem;Win32.Virut.51;Wyleczony.;

wdfmgr.exe;C:\windows\system32;Win32.Virut.51;Wyleczony.;

dxf2mxwl.exe C:\Ansoft Win32.Sector.12 Wyleczony.

maxwell.exe C:\Ansoft Win32.Sector.12 Wyleczony.

obs2sld.exe C:\Ansoft Win32.Sector.12 Wyleczony.

obs2sm2.exe C:\Ansoft Win32.Sector.12 Wyleczony.

plotdata.exe C:\Ansoft Win32.Sector.12 Wyleczony.

usrmatdb.exe C:\Ansoft Win32.Sector.12 Wyleczony.

ac2d.exe C:\Ansoftm2dsv9 Win32.Sector.12 Wyleczony.

axial2d.exe C:\Ansoftm2dsv9 Win32.Sector.12 Wyleczony.

cn2d.exe C:\Ansoftm2dsv9 Win32.Sector.12 Wyleczony. -

Popularne rodzaje wirusów polimorficznych

Win32:Virut

Win32:Virut

(Aliasy: Win32.Virtob / Win32:Vitro / W32.Splendor / Win32.Cheburgen)

W pierwszych wersjach ta infekcja była znana jako wirus VT100. Oprócz standardowych plików wykonywalnych bierze się też za pliki JPG / PDF / DOC. Można ją rozpoznać przede wszystkim z poziomu odczytów rootkit detekcji, która będzie pokazywać hooki NTDLL.DLL (NtCreateFile / NtCreateProcess / NtCreateProcessEx / NtOpenFile):Cytat.text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FF927E1

.text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FF92835

.text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FF92842

.text C:\WINDOWS\system32\winlogon.exe[832] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FF9282E

.text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FFA27E1

.text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FFA2835

.text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FFA2842

.text C:\WINDOWS\system32\services.exe[876] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FFA282E

.text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FF927E1

.text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FF92835

.text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FF92842

.text C:\WINDOWS\system32\lsass.exe[888] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FF9282E

.text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateFile 7C90D682 5 Bytes CALL 7FFA27E1

.text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateProcess 7C90D754 5 Bytes CALL 7FFA2835

.text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtCreateProcessEx 7C90D769 5 Bytes CALL 7FFA2842

.text C:\WINDOWS\system32\svchost.exe[1036] ntdll.dll!NtOpenFile 7C90DCFD 5 Bytes CALL 7FFA282E

Przy tej infekcji mogą występować pośrednie znaki infekcji dodatkowych, które są dociągane z sieci. Ta sytuacja jest uzależniona od wariantu infekcji Virut.

Przydatne narzędzia do usuwania infekcji:

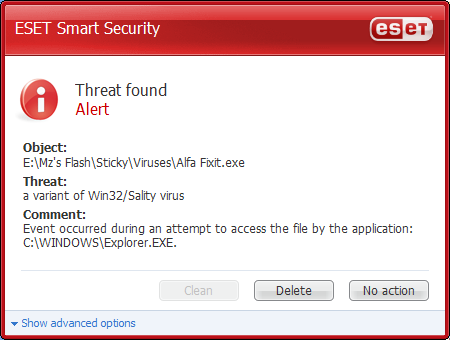

Win32:Sality

Win32:Sality

(Aliasy: Win32.Sector.12)

Jeden z objawów tego rodzaju infekcji to usługa przeważnie o tej samej nazwie abp470n5 / dac970nt / asc3360pr ale o losowym pliku.

Przykładowy wygląd w logach:CytatService C:\WINDOWS\system32\drivers\plooko.sys [MANUAL] abp470n5

Service C:\WINDOWS\system32\drivers\mehfos.sys [MANUAL] abp470n5

S3 dac970nt;dac970nt;\??\c:\windows\system32\drivers\klllim.sys --> c:\windows\system32\drivers\klllim.sys [?]

DRV - File not found [Kernel | On_Demand | Running] -- -- (asc3360pr)

Występują blokady menedżera zadań + edytora rejestru:

Cytat[HKEY_CURRENT_USER\software\microsoft\windows\currentversion\policies\system]

"DisableTaskMgr"= 1 (0x1)

"DisableRegistryTools"= 1 (0x1)

O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableRegedit=1

O7 - HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System, DisableRegistryTools=1

Namnażanie losowych plików w katalogu Temp w folderze profilu:

Cytat"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\winavrajg.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\winavrajg.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\cjfau.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\cjfau.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\wincdul.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\wincdul.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\tipnr.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\tipnr.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\winetpw.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\winetpw.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\winjwvmdk.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\winjwvmdk.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\winoisanc.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\winoisanc.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\ppryu.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\ppryu.exe:*:Enabled:ipsec -- File not found

"C:\DOCUME~1\Mateusz\USTAWI~1\Temp\aual.exe" = C:\DOCUME~1\Profil\USTAWI~1\Temp\aual.exe:*:Enabled:ipsec -- File not found

Przydatne narzędzia do usuwania infekcji:- AVG Sality Fix

- Dr. Web CureIt!

- Kaspersky SalityKiller (2010, usunięty ale link z WayBack Machine działa)

- Kaspersky Virus Removal Tool

Win32:Jeefo

Win32:Jeefo

(Aliasy: Win32.Hidrag)

Jeefo montuje usługę PowerManager na pliku C:\WINDOWS\svchost.exe (nie mylić z systemowym C:\WINDOWS\system32\svchost.exe)

Wygląd w logu:CytatO23 - Service: Power Manager (PowerManager) - Unknown owner - C:\WINDOWS\svchost.exe

S4 PowerManager;Power Manager;C:\windows\svchost.exe [2001-8-24 36352]

Przydatne narzędzia do usuwania infekcji:- Dr. Web CureIt!

- Sophos JeefoGUI (usunięty ale link z WayBack Machine działa)

Win32:Mabezat

Win32:Mabezat

Znakiem szczególnym tej infekcji jest obecność na dysku poniższych obiektów:Cytat%SystemDrive%\Documents and Settings\tazebama.dl_

%SystemDrive%\Documents and Settings\hook.dl_

%UserProfile%\Start Menu\Programs\Startup\zPharoh.exe

%SystemDrive%\Documents and Settings\tazebama.dll

%SystemDrive%\Documents and Settings\[uSER NAME]\Application Data\tazebama

%SystemDrive%\Documents and Settings\[uSER NAME]\Application Data\tazebama\tazebama.log

%SystemDrive%\Documents and Settings\[uSER NAME]\Application Data\tazebama\zPharaoh.dat

C:\zPharaoh.exe

C:\autorun.inf

Przydatne narzędzie do usuwania infekcji:

Win32:Tenga

Win32:Tenga

(Aliasy: W32.Licum / W32.Gael / W32.Stanit)

Robak sieciowy infekujący wszystkie pliki wykonywalne .EXE. Wchodzi przez niezamknięty port DCOM 139.

W celu zamknięcia portu należy posłużyć się przydatnym narzędziem Windows Worms Doors Cleaner.Głównym objawem obecności wirusa jest wyskakujący komunikat systemowy o treści:

16-bitowy podsystem MS-DOS dl.exe NTVDM CPU: napotkano niedozwoloną instrukcję. CS:06bd IP:0206 OP:63 61 74 69 6f Wybierz przycisk "Zamknij". aby zakończyć działanie aplikacji.

+ obecność charakterystycznych plików na dysku:

dl.exe

cback.exe

gaelicum.exe

Przydatne narzędzia do usuwania infekcji:- AVG Vcleaner (usunięty, pobieranie z MajorGeeks)

- Kaspersky Virus Removal Tool

Win32:Parite

Win32:Parite

(Aliasy: W32.Pinfi / W32.Pate)

Po uruchomieniu przez użytkownika zainfekowanej aplikacji wirus aktywizuje się zarażając pamięć explorer.exe, a po tym shell roznosi wirusa na każdy plik wykonywalny na dysku gównie EXE / SCR. Widocznymi efektami działania wirusa jest zwiększenie wielkości plików wykonywalnych, pojawianie się nowych plików w katalogu C:\Windows\Temp oraz występowanie błędów przy uruchamianiu systemu Windows. Skanery antywirusowe mogą go wykryć w plikach wykonywalnych programów.

Przykład:CytatThe W32/Parite.B Virus was found in file C:\Program Files\Adobe\Acrobat 5.0 CE\Reader\AcroRd32.exe

The W32/Parite.B Virus was found in file C:\Program Files\Ahead\CoverDesigner\CoverDes.exe

The W32/Parite.B Virus was found in file C:\Program Files\Ahead\Nero\nero.exe

The W32/Parite.B Virus was found in file C:\Program Files\Ahead\Nero\NeroCmd.exe

The W32/Parite.B Virus was found in file C:\Program Files\Ahead\Nero\Uninstall\UNNero.exe

The W32/Parite.B Virus was found in file C:\Program Files\Ahead\Nero Wave Editor\WaveEdit.exe

The W32/Parite.B Virus was found in file C:\Program Files\Alwil Software\Avast4\ashAvast.exe

The W32/Parite.B Virus was found in file C:\Program Files\Alwil Software\Avast4\ashBug.exe

The W32/Parite.B Virus was found in file C:\Program Files\Alwil Software\Avast4\ashChest.exe

The W32/Parite.B Virus was found in file C:\Program Files\Alwil Software\Avast4\ashLogV.exe

Przydatne narzedzia do usuwania infekcji:

Win32:Polipos

Win32:Polipos

(Aliasy: P2P-Worm.Win32.Polip.a / W32/Polip.A)

Oprócz złożonego polimorficznego mechanizmu, wirus posiada również opcję neutralizacji wielu programów antywirusowych, oraz innych zabezpieczeń. Z lekkością rozprzestrzenia się za pośrednictwem sieci P2P, przenika na podłączone maszyny i po aktywacji, niezauważalnie wciela je do ogólnie dostępnej sieci P2P. Po uruchomieniu, wirus wprowadza swój kod do prawie wszystkich aktywnych procesów.

Przydatne narzędzia do usuwania infekcji: -

Podstawowe objawy

modyfikacja kodu biblioteki NTDLL.DLL. Tak zmodyfikowana biblioteka dba o ciągłość cyklu zarażania i będzie to widoczne w niektórych logach pod taką postacią:

Cytatdetected NTDLL code modification:

modyfikacja kodu biblioteki NTDLL.DLL. Tak zmodyfikowana biblioteka dba o ciągłość cyklu zarażania i będzie to widoczne w niektórych logach pod taką postacią:

Cytatdetected NTDLL code modification:

ZwOpenFile

komunikaty programów zabezpieczających o wykryciu infekcji w plikach .exe:

komunikaty programów zabezpieczających o wykryciu infekcji w plikach .exe:

ogólne spowolnienie komputera i wykonywanych na nim czynności

ogólne spowolnienie komputera i wykonywanych na nim czynności

wzmożony ruch na portach sieciowych

wzmożony ruch na portach sieciowych

pliki wykonywalne zwiększają swoją wagę

pliki wykonywalne zwiększają swoją wagę

nieuruchamiające się programy oraz blokada antywirusów i stron producentów

nieuruchamiające się programy oraz blokada antywirusów i stron producentów

-

Wirusy polimorficzneCo to są wirusy polimorficzne?

Wirusy polimorficzneCo to są wirusy polimorficzne?

Jedne z najtrudniejszych zagrożeń do usunięcia jakie istnieją w sieci. Nie mają swojej określonej sygnatury. Posiadają zdolność modyfikacji własnego kodu i każde kolejne ich kopie wyglądają inaczej. Utrudnia to wykrycie infekcji, ponieważ program antywirusowy szuka konkretnego fragmentu kodu, który wirus polimorficzny potrafił już zmienić. Takie infekcje są wykrywane za pomocą heurystyki. Ich zadaniem jest wszczepianie szkodliwego kodu do plików wykonywalnych takich jak EXE / DLL / SCR. Obecne warianty infekcji niestety potrafią też zainfekować inne rozszerzenia plikowe takie jak np. JPG / PDF / DOC. Temat opisuje poradę dotyczącą objawów, rodzajów infekcji oraz ewentualnej walki z tymi infekcjami bez formatowania dysku twardego. Są to bardzo ciężkie przypadki i tak naprawdę nie zawsze jest możliwe wyleczenie dysku bez jego całkowitego formatowania. Infekcje te przenoszą się często z plików pobranych za pomocą programów P2P, natomiast obecnie najczęsciej dostają się do systemu poprzez media przenośne (pendrive, karty pamięci, dyski USB etc.)

Podstawowe objawy

Popularne rodzaje wirusów polimorficznych

Usuwanie wirusów polimorficznych bez formatowania dysku

Copyright @Landuss fixitpc.pl Powielanie tej pracy zabronione. -

dla mnie dalej faworytami są Argentyna,Hiszpania ,Brazylia i Holandia...mam nadzieję,że rozkręci się Portugalia...

Moje zdanie jest takie, że może i są faworytami, ale jak na razie mnie osobiście powyższe drużyny nie zadowoliły. Nawet jeśli odnieśli zwycięstwa to i tak większość z nich była wymęczona z przeciwnikiem teoretycznie dużo słabszym. Wiadomo, ze to dopiero pierwsza kolejka, ale spodziewałem się więcej. Tak naprawdę najlepszą drużyną po pierwszej kolejce moim zdaniem są Niemcy. Może nie mieli zbyt wymagającego rywala ale zagrali solidnie i wygrali wysoko. Tego oczekuje się też od powyższych drużyn. Mam nadzieję, że kolejna kolejka będzie ciekawsza bo jak na razie jest sporo nudnych pojedynków.

Trąbienie rzeczywiście jest denerwujące. Nie słyszę czasami nawet komentatora tylko wycie.

-

Log nic nie wykazał więc temat można uznać za zakończony.

Chciałbym jeszcze się dowiedzieć czy to było coś groźnego, gdyż nikt nie potrafił mi udzielić na to odpowiedzi. Czy teraz mogę czuć się bezpiecznie? Czy zrobić jeszcze jakiś scan?Zwykła infekcja, ale nic bardzo powaznego. Skany sobie możesz robić kiedy chcesz, ale w tej sytuacji akurat już nie widzę takiej potrzeby.

A te foldery przywracania systemu wystarczy wyłączyć? Może powinienem je wyłączyć prze3d usuwaniem tych procesów?Dostałeś linka i tam wszystko zostało napisane. Przywracanie systemu powinno się wyzerować po pomyślnym usunięciu infekcji ponieważ tam znajdują się często kopie wirusów. Nie ma znaczenia kiedy to wyłączysz. Jeśli chcesz możesz tą opcje zostawić wyłączoną na stałe jeśli nie zależy ci na tworzeniu punktów przywracania.

Skąd to ogólnie się wzięło na komputerze, skoro używam firefoxa i korzystam tylko ze znanych portali. NOD chyba nie spełnia swojej roli?Skąd to się wzięło to ci nie odpowiem, ale oczywistym jest, że z sieci. NOD spełnia swoją rolę, ale nic nie jest idealne i każdy program puszcza infekcje. Temat zamykam.

-

Nie jestem przekonany czy plik jest podmieniony we właściwej wersji. Raczej tak nie jest więc zrobisz to jeszcze raz.

1. Pobierz userinit.exe w wersji do XP SP3: KLIK

2. Plik wymień za pomocą konsoli tak jak robiłeś poprzednio ale do dwóch lokalizacji:

C:\windows\system32\dllcache

C:\windows\system32

Następnie daj znać jaki efekt i czy problem z błędem nadal występuje.

-

W logach nie widać śladu aktywnej infekcji. Tylko szczątek do skorygowania po infekcji z mediów przenośnych:

O33 - MountPoints2\{c4366d70-5879-11db-ad6f-001422c341b2}\Shell\AutoRun\command - "" = E:\9rfpp.exe -- File not foundO33 - MountPoints2\{c4366d70-5879-11db-ad6f-001422c341b2}\Shell\open\Command - "" = E:\9rfpp.exe -- File not found

To jednak później. Stoi tutaj folder kwarantanny ComboFixa co świadczy o jego uruchamianiu a nic o tym nie wspominasz. Wejdź do folderu C:\Qoobox i szukaj pliku ComboFix-quarantined-files.txt. Jeśli go odnajdziesz przeklej tu jego zawartość.

Poszukałem, poczytałem i zgodnie ze wskazówkami odnalezionymi w sieci podmieniłem z konsoli odzyskiwania systemu tenże plik.Pytanie czy podmieniałeś go w wersji zgodnej z twoim systemem a więc XP Service Pack 3 bo to jest istotne. Jeśli plik był w innej wersji to tak zostać nie może.

-

W każdym minidumpie widnieje inny obiekt jako winny danemu BSOD przy czym raz jest to proces systemowy (lsass.exe), a pozostałe dwa wyglądają na komponenty Gmera. Czy problem nadal występuje?

Mozesz jeszcze profilaktycznie zrobić skan za pomocą Malwarebytes Anti-Malware

-

Nic tu nie ma ciekawego i nie wygląda by tu był problem infekcyjny. ComboFix użyty bezpodstawnie. Mówisz o niebieskim ekranie więc przyda się jak pokażesz ostatnie zrzuty pamięci. W tym celu skorzystaj z opisu z punktu 5: KLIK

-

W logach nie widać śladu aktywnej infekcji. Jest obecny katalog kwarantanny ComboFix na dysku:

[2010-06-07 13:37:33 | 000,000,000 | ---D | C] -- C:\Qoobox

To może oznaczać, że program cośusuwał a loga nie masz więc nie wiadomo co on tam zrobił. Wejdź do powyzszego folderu i poszukaj pliku ComboFix-quarantined-files.txt a następnie przeklej jego zawartość do posta.

-

Bez sensu wklejasz aż tyle różnych logów tym bardziej, że znasz zasady naszego działu. Prosimy tu tylko o logi z OTL + GMER i tego się trzymaj na przyszłość. Prosze nie wklejać logów, o które nie jesteś proszony. Niektóre narzędzia użyte tutaj zostały bezpodstawnie.

1. W Start > Uruchom > wklej i wywołaj polecenie "c:\tools\avir\ComboFix.exe" /uninstall

2. Wykonaj obowiązkowe aktualizacje Javy i Adobe Reader: KLIK.

3. Wymontuj śmiecia Winamp Toolbar

-

Nadal nie wykonana aktualizacja IE do wersji 8 a to jest bardzo ważne. Usuwam wszystkie pliki .exe z tego pendrive. Dziwnie to wygląda. Montuj taki skrypt do OTL:

:Processes killallprocesses :Files C:\RECYCLER F:\RECYCLER G:\RECYCLER H:\Taj.exe H:\netsetup.exe H:\RECYCLER.exe H:\ADR.exe H:\BERMUDA.exe H:\BHP w strażach.exe H:\Biegły.exe H:\BROMBAS.exe H:\do wywołania.exe H:\Dominika - dokumenty.exe H:\Instrukcje bezpieczeństwa pożarowego.exe H:\Karta pomiaru ryzyka zawodowego.exe H:\mBiuro.exe H:\normy odzieży.exe H:\PC.exe H:\PITY.exe H:\PSP.exe H:\Szkolenia.exe H:\Wii.exe H:\wypadki.exe H:\zagrożenie wybuchem.exe H:\ESET NOD32 Antivirus 3.0.672.0 PL + Fix.exe H:\oferty współpracy.exe

Pokazujesz log z usuwania OTL i nowy log z USBFix.

-

Wynik przekonuje aby to zostawić i nie usuwać. Prawdopodobnie fałszywy alarm.

-

W takim razie zgłoś sięz nowym kompletem logów z OTL + Gmer. Przy podpiętym urządzeniu przenośnym, uruchom też USBFix z opcji 5 i pokaż wynikowy raport.

-

Już żadnych logów nie trzeba bo wygląda na to, że sytuacja jest opanowana. Przejdźmy do czynności kończących sprawe.

1. W Start > Uruchom > wklej i wywołaj polecenie "c:\documents and settings\paulina\Pulpit\ComboFix.exe" /uninstall

2. Wyczyść lokalizacje tymczasowe używając TFC - Temp Cleaner

3. Wyzeruj stan przywracania systemu: KLIK

4. Zabezpiecz się przed infekcjami z mediów przenośnych przez Panda USB Vaccine

5. Wykonaj obowiązkowe aktualizacje oprogramowania:

Windows XP Professional Edition Dodatek Service Pack 2 (Version = 5.1.2600) - Type = NTWorkstation

Internet Explorer (Version = 6.0.2900.2180)

"{26A24AE4-039D-4CA4-87B4-2F83216017FF}" = Java 6 Update 17

"avast!" = avast! Antivirus

Szczegółowe INSTRUKCJE.

.

-

Wygląda na to, że wszystko zeszło z pendrive.

1. Użyj opcję CleanUp w OTL.

2. Wykonaj obowiązkowe aktualizacje:

Windows XP Professional Edition Dodatek Service Pack 2 (Version = 5.1.2600) - Type = NTWorkstation

Internet Explorer (Version = 6.0.2900.2180)

Uzupełnij SP3 i IE8: INSTRUKCJE.

.

modyfikacja kodu biblioteki NTDLL.DLL. Tak zmodyfikowana biblioteka dba o ciągłość cyklu zarażania i będzie to widoczne w niektórych logach pod taką postacią:

modyfikacja kodu biblioteki NTDLL.DLL. Tak zmodyfikowana biblioteka dba o ciągłość cyklu zarażania i będzie to widoczne w niektórych logach pod taką postacią:

Brak stabilności explorer.exe wywołany przez przeglądarki

w Windows 7

Opublikowano

1. Start > w polu szukania wpisz Uruchom > eventvwr.msc i szukaj czy nie ma tam błędów dotyczących explorera. Jeśli są podaj szczegóły (moduł powodujący błąd)

2. Uruchom ShellExView i wyłącz w nim wszystkie rozszerzenia oznaczone na różowo, zresetuj komputer i obserwuj skutki.